- É um cavalo de Trojan?

- O navegador vai me dar um vírus?

- Um cavalo de Trojan pode ser detectado?

- Você pode ser rastreado no Tor?

- O cavalo de Trojan ainda existe?

- Um trojão pode ser um verme?

- Eu preciso de uma VPN se eu usar tor?

- É mais seguro que a VPN?

- Você pode usar o Tor legalmente?

- Quão sério é um vírus de Trojan?

- Um trojão pode ser inofensivo?

- É um cavalo de Trojan pior que um vírus?

- O que é um exemplo de cavalo de Trojan?

- O que é considerado um cavalo de Trojan?

- O que é um trojan não um cavalo?

- Por que os hackers usam Trojans?

- Como sei se eu tenho um vírus de Trojan?

- Qual é o mais famoso vírus do cavalo de Trojan?

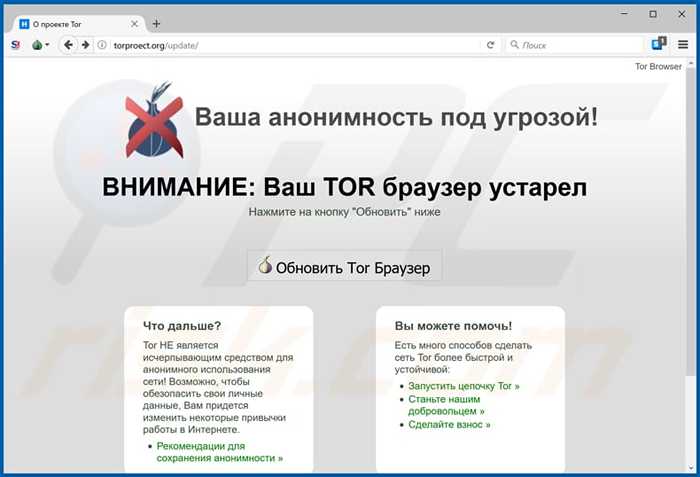

É um cavalo de Trojan?

Tor é o nome de um navegador legítimo da web, que permite aos usuários navegar na web com o máximo de privacidade possível, no entanto, há uma versão trojanizada projetada por criminosos cibernéticos e usada para roubar criptomoeda.

O navegador vai me dar um vírus?

O Tor não interrompe os cibercriminosos, vírus e outros malware de se esconder nos sites que você visita - especialmente na Web Dark. Você ainda precisa usar um bom software antivírus e pensar antes de clicar.

Um cavalo de Trojan pode ser detectado?

Para encontrá-lo, o usuário deve iniciar uma verificação completa do computador com um scanner antivírus. Isso deve ser capaz de identificar todas as ameaças e informar o usuário do nome do malware. Além disso, o scanner geralmente recomenda as medidas necessárias para remover completamente o Trojan e o malware instalado do sistema.

Você pode ser rastreado no Tor?

Embora o tráfego da Internet seja criptografado no Tor, seu ISP ainda pode ver que você está conectado a tor. Além disso, o TOR não pode proteger contra o rastreamento nos nós de entrada e saída de sua rede. Qualquer pessoa que possua e opere o nó de entrada verá seu endereço IP real.

O cavalo de Trojan ainda existe?

Uma réplica do cavalo de Trojan hoje está na Turquia, a localização moderna da cidade de Troy.

Um trojão pode ser um verme?

Um verme é como um vírus de computador por seu design, mas é uma subclasse de um vírus ou cavalo de Trojan. Os vermes se espalham de computador para computador, mas, diferentemente de um vírus, ele tem a capacidade de viajar sem se apegar a um programa host e pode ser executado de forma independente.

Eu preciso de uma VPN se eu usar tor?

Uma VPN não é um requisito para usar o Tor, mas ajuda muito. Ele criptografa todo o seu tráfego, mascarando -o do ISP. Em suma, é muito mais seguro usar o Tor com uma VPN. Nem todas as VPNs oferecem recursos para seus produtos.

É mais seguro que a VPN?

O TOR é melhor do que uma VPN para o seguinte: Accessando anonimamente a Web - é quase impossível rastrear uma conexão com o usuário original. Você pode visitar com segurança um site sem deixar para trás nenhuma evidência de identificação, tanto no seu dispositivo quanto no servidor do site.

Você pode usar o Tor legalmente?

Tor é legal nos EUA. Você provavelmente não terá problemas apenas porque você usa o navegador Tor. No entanto, o Tor não é um domínio sem lei, então você não pode usar este navegador para atividades ilegais. Se você usa o Tor para comprar drogas ou armas, você é responsabilizado contra a lei.

Quão sério é um vírus de Trojan?

Os vírus Trojan não podem não apenas roubar suas informações mais pessoais, mas também o risco de roubo de identidade e outros crimes cibernéticos graves.

Um trojão pode ser inofensivo?

Conta -gotas/downloader Trojans

Um dos Trojans conta-gotas mais conhecidos é o malware Emotet, que agora foi inofensivo, mas que, em contraste com um trojão de backdoor, não pode executar nenhum código no próprio PC. Em vez disso, traz outros malware, por exemplo, o truque de trojan bancário e o ransomware ryuk.

É um cavalo de Trojan pior que um vírus?

Ao contrário dos vírus, os cavalos de Trojan não se replicam, mas podem ser tão destrutivos. Os Trojans também abrem uma entrada de backdoor no seu computador, o que oferece aos usuários/programas maliciosos acesso ao seu sistema, permitindo que informações confidenciais e pessoais sejam roubadas.

O que é um exemplo de cavalo de Trojan?

Spyware é um software que observa as atividades do usuário, coletando dados confidenciais, como credenciais de conta ou detalhes bancários. Eles enviam esses dados de volta ao atacante. O spyware é tipicamente disfarçado de software útil, por isso é geralmente considerado como um tipo de trojan.

O que é considerado um cavalo de Trojan?

Um cavalo de Trojan (Trojan) é um tipo de malware que se disfarça como código ou software legítimo. Uma vez dentro da rede, os invasores podem executar qualquer ação que um usuário legítimo possa executar, como exportar arquivos, modificar dados, excluir arquivos ou alterar o conteúdo do dispositivo.

O que é um trojan não um cavalo?

Inicie a avaliação gratuita. Inicie a avaliação gratuita. Inicie a avaliação gratuita. Um cavalo de Trojan, ou Trojan, é um tipo de código ou software malicioso que parece legítimo, mas pode assumir o controle do seu computador. Um Trojan foi projetado para danificar, interromper, roubar ou, em geral, infligir alguma outra ação prejudicial aos seus dados ou rede.

Por que os hackers usam Trojans?

Para invadir com sucesso qualquer computador, os hackers programam malware para trabalhar em silêncio em segundo plano. No entanto, para garantir que o malware permaneça oculto, os hackers podem usar um cavalo de Trojan para ocultar as atividades maliciosas no computador.

Como sei se eu tenho um vírus de Trojan?

Um sintoma comum de infecção por Trojan é a aparência repentina de aplicativos que você não se lembra de baixar ou instalar. Se você notar um aplicativo desconhecido de um desenvolvedor não verificado em seu gerenciador de tarefas do Windows, há uma boa chance de ser um software malicioso instalado por um trojan.

Qual é o mais famoso vírus do cavalo de Trojan?

Worm Storm era um cavalo de Trojan que infectou computadores, às vezes transformando -os em zumbis ou bots para continuar a propagação do vírus e enviar uma enorme quantidade de correio de spam. Dica: nunca abra um link em um email, a menos que você saiba exatamente o que é. Em julho de 2007, Storm Worm foi escolhido em mais de 200 milhões de e -mails.

Torgeek

Torgeek